NAT در میکروتیک

تعریف NAT در میکروتیک

ترجمه آدرس شبکه یک استاندارد اینترنتی است که به میزبان ها در شبکه های محلی اجازه می دهد از یک مجموعه آدرس IP برای ارتباطات داخلی و مجموعه دیگری از آدرس های IP برای ارتباطات خارجی استفاده کنند.

شبکه محلی که از NAT استفاده می کند به عنوان یک شبکه natted نسبت داده می شود.

برای عملکرد NAT، باید یک دروازه NAT در هر شبکه natted وجود داشته باشد.

دروازه NAT (روتر NAT) در حین حرکت بسته ها از/به LAN، آدرس IP را بازنویسی می کند.

Nat فقط با اولین بسته اتصال مطابقت دارد، ردیابی اتصال این عمل را به خاطر می آورد و روی تمام بسته های دیگر متعلق به همان اتصال انجام می شود.

نکته : هر زمان که قوانین NAT تغییر یا اضافه شود، جدول ردیابی اتصال باید پاک شود، در غیر این صورت ممکن است به نظر برسد که قوانین NAT به درستی عمل نمی کنند تا زمانی که ورودی اتصال منقضی شود.

انواع NAT در میکروتیک

در اینجا 2 نوع از NAT وجود دارد:

- source NAT or srcnat

این نوع NAT بر روی بسته هایی انجام می شود که از یک شبکه natted منشا می گیرند.

روتر NAT آدرس منبع خصوصی یک بسته IP را با یک آدرس IP عمومی جدید در حین حرکت از طریق روتر جایگزین می کند.

یک عملیات معکوس برای بسته های پاسخ که در جهت دیگر حرکت می کنند اعمال می شود.

- destination NAT or dstnat

این نوع NAT روی بسته هایی انجام می شود که برای شبکه natted هستند.

بیشتر مورد استفاده قرار می گیرد تا میزبان ها در یک شبکه خصوصی از طریق اینترنت قابل دسترسی باشند.

یک روتر NAT که dstnat را انجام می دهد، آدرس IP مقصد یک بسته IP را در حین حرکت از طریق روتر به سمت یک شبکه خصوصی جایگزین می کند.

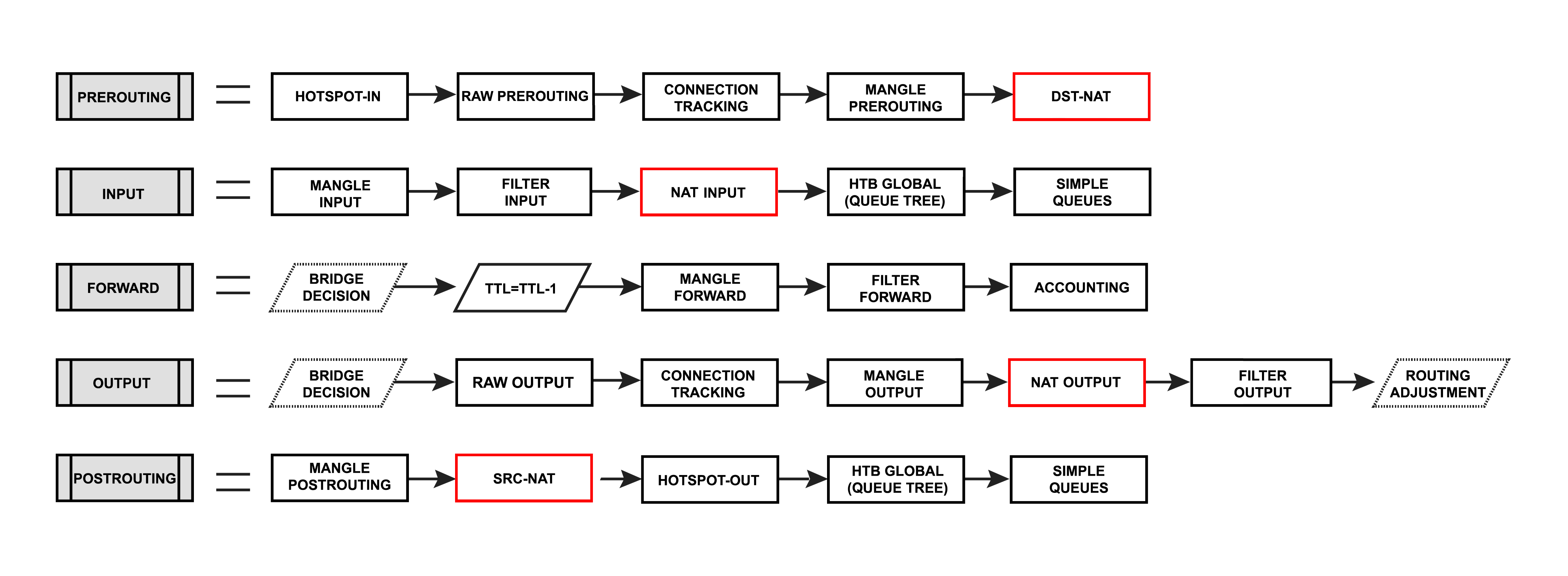

از RouterOS نسخه 7، فایروال NAT دارای دو زنجیره ورودی و خروجی جدید است که برای بستههایی که به برنامههای در حال اجرا بر روی ماشین محلی ارسال و ارسال میشوند، عبور میکنند:

- input

برای پردازش بسته های وارد شده به روتر از طریق یکی از رابط ها با آدرس IP مقصد که یکی از آدرس های روتر است استفاده می شود.

بسته هایی که از مسیریاب عبور می کنند برخلاف قوانین زنجیره ورودی پردازش نمی شوند.

- output

برای پردازش بسته هایی که از روتر منشا گرفته و آن را از طریق یکی از اینترفیس ها می گذارند استفاده می شود.

بسته هایی که از روتر عبور می کنند برخلاف قوانین زنجیره خروجی پردازش نمی شوند.

Destination NAT

ترجمه آدرس شبکه با تغییر اطلاعات آدرس شبکه در هدر IP بسته کار می کند.

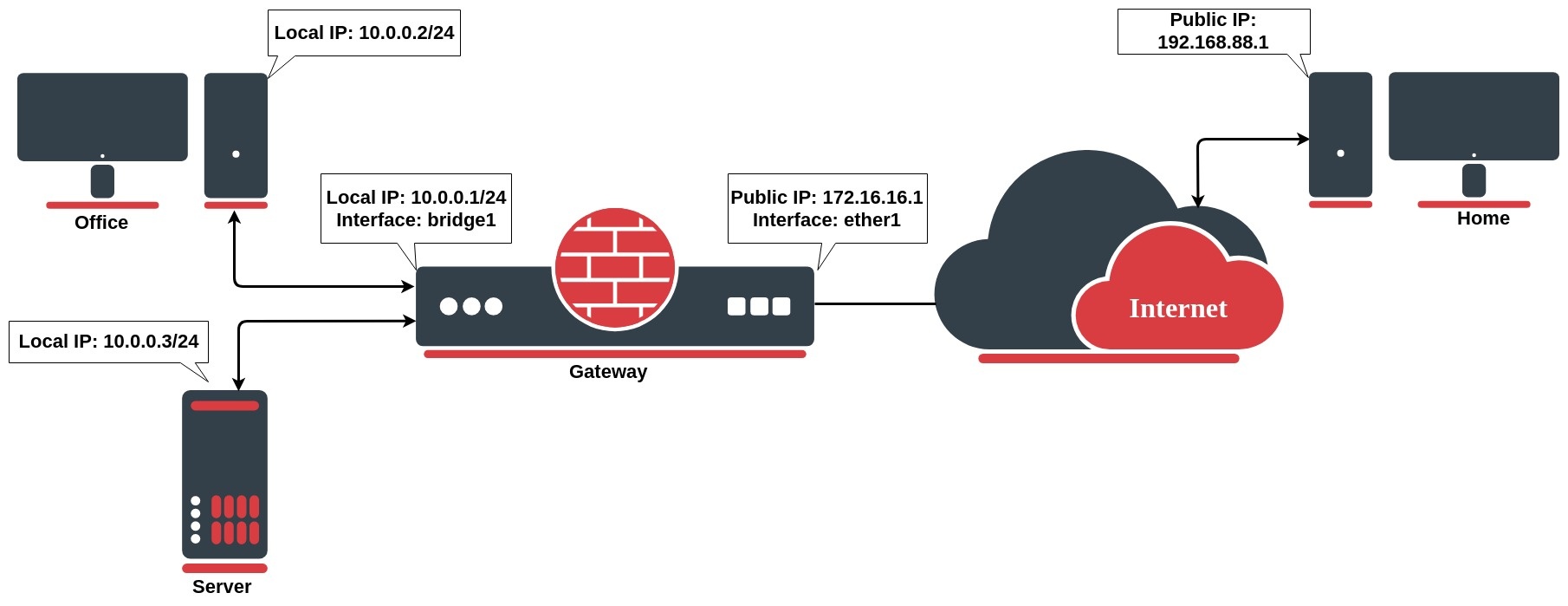

بیایید نگاهی به تنظیمات معمولی بیندازیم که در آن مدیر شبکه میخواهد از اینترنت به سرور اداری دسترسی پیدا کند.

ما می خواهیم اتصالات از اینترنت به سرور اداری که IP محلی آن 10.0.0.3 است را مجاز کنیم.

در این مورد، ما باید یک قانون ترجمه آدرس مقصد را در روتر دروازه اداری پیکربندی کنیم:

/ip firewall nat add chain=dstnat action=dst-nat dst-address=172.16.16.1 dst-port=22 to-addresses=10.0.0.3 protocol=tcp

قانون بالا ترجمه میشود:

وقتی یک اتصال ورودی پورت TCP 22 با آدرس مقصد 172.16.16.1 را درخواست میکند،

از عملکرد dst-nat استفاده کنید و بستهها را به دستگاهی با آدرس IP محلی 10.0.0.3 و پورت 22 منتقل کنید.

نکنه : برای اجازه دسترسی فقط از رایانه شخصی در خانه، میتوانیم قانون dst-nat خود را با “src-address=192.168.88.1” که یک آدرس IP عمومی رایانه شخصی خانه (این مثال) است،بهبود دهیم.

همچنین در نظر گرفته می شود که امن تر است!

Source NAT

اگر میخواهید دستگاههای محلی خود را پشت آدرس IP عمومی دریافتی از ISP پنهان کنید،

باید ویژگی ترجمه آدرس شبکه مبدا ((masquerading) روتر MikroTik را پیکربندی کنید.

فرض کنید میخواهید هم کامپیوتر اداری و هم سرور را در پشت IP عمومی 172.16.16.1 پنهان کنید،

قانون به شکل زیر خواهد بود:

/ip firewall nat add chain=srcnat src-address=10.0.0.0/24 action=src-nat to-addresses=172.16.16.1 out-interface=WAN

اکنون ISP شما تمام درخواست هایی که با IP 172.16.16.1 ارسال می شود را می بیند و آدرس های IP شبکه LAN شما را نمی بیند.

Masquerade

فایروال NAT action=masquerade یک براندازی منحصر به فرد از action=srcnat است،

برای استفاده خاص در شرایطی طراحی شده است که IP عمومی می تواند به طور تصادفی تغییر کند

به عنوان مثال، تغییر سرور DHCP IP اختصاص داده شده یا تونل PPPoE پس از قطع، IP متفاوتی دریافت می کند، به طور خلاصه – وقتی IP عمومی پویا است.

/ip firewall nat add chain=srcnat src-address=10.0.0.0/24 action=masquerade out-interface=WAN

هر بار که رابط قطع میشود و/یا آدرس IP آن تغییر میکند، روتر تمام ورودیهای ردیابی اتصال پنهان مربوط به رابط را پاک میکند، به این ترتیب زمان بازیابی سیستم پس از تغییر IP عمومی بهبود مییابد.

اگر از srcnat به جای masquerade استفاده شود، ورودیهای ردیابی اتصال باقی میمانند و اتصالات میتوانند به سادگی پس از شکست پیوند از سر گرفته شوند.

متأسفانه، هنگامی که اتصال از طریق پیوندهای مختلف پس از قطع شدن پیوند اصلی، مسیریابی میشود، این میتواند منجر به مشکلاتی در پیوندهای ناپایدار شود.

در چنین سناریویی موارد زیر ممکن است رخ دهد:

- در قطع اتصال، تمام ورودی های ردیابی اتصال مربوطه پاک می شوند.

- بسته بعدی از هر اتصال پاکسازی شده (قبلاً مخفی شده) به عنوان جدید وارد فایروال می شود، و اگر یک رابط اصلی برنگشته باشد، یک بسته از طریق یک مسیر جایگزین (در صورت وجود) به بیرون هدایت می شود و بنابراین یک اتصال پنهان شده جدید ایجاد می شود. ;

- پیوند اولیه برمی گردد، مسیریابی از طریق پیوند اصلی بازیابی می شود، بنابراین بسته هایی که به اتصالات موجود تعلق دارند بدون مخفی شدن از طریق رابط اصلی ارسال می شوند، به این ترتیب IP های محلی به یک شبکه عمومی نشت می کنند.

برای حل این وضعیت می توان مسیر سیاهچاله را به عنوان جایگزینی برای مسیری که ممکن است در قطع اتصال ناپدید شود ایجاد کرد.

میزبان های پشت روتر دارای NAT دارای اتصال انتها به انتها واقعی نیستند.

بنابراین برخی از پروتکل های اینترنتی ممکن است در سناریوهایی با NAT کار نکنند.

سرویس هایی که نیاز به شروع اتصال TCP از خارج از شبکه خصوصی یا پروتکل های بدون حالت مانند UDP دارند، ممکن است مختل شوند.

برای غلبه بر این محدودیتها، RouterOS شامل تعدادی به اصطلاح NAT Helper است که پیمایش NAT را برای پروتکلهای مختلف فعال میکند.

هنگامی که به جای آن از action=srcnat استفاده می شود، ورودی های ردیابی اتصال باقی می مانند و اتصالات به سادگی می توانند از سر گرفته شوند.

نکته :

اگرچه Source NAT و maskarading عملکرد اساسی یکسانی را انجام می دهند:

نگاشت یک فضای آدرس به فضای دیگر، جزئیات کمی متفاوت است.

مهمتر از همه، maskareding آدرس IP مبدا را برای بسته خروجی از IP محدود شده به رابطی که بسته از طریق آن خارج می شود، انتخاب می کند.

مطالب مرتبط NAT در میکروتیک

mangle-Vlan-bridge در میکروتیک